Plus de 200 000 e-mails de phishing ont été repérés pour utiliser une nouvelle technique de manipulation d'URL qui piège les utilisateurs et dérobe leurs identifiants Microsoft 365.

Une vaste campagne de phishing vient d'être découverte par les chercheurs de Check Point. Des cybercriminels exploitent avec malice la structure des URL pour dissimuler leurs liens malveillants, dans de faux e-mails qui imitent des documents tout à fait courants. Cette attaque sophistiquée, déployée depuis le 21 janvier, cible principalement l'Europe et les États-Unis, avec pour objectif le vol d'identifiants Microsoft 365.

Les cybercriminels exploitent une faille critique dans la structure des URL

L'astuce des cybercriminels repose sur l'exploitation d'une particularité technique des URL : la fameuse section « userinfo », située entre « http:// » et le symbole « @ ». La plupart des sites web ignorent cette partie de l'adresse, les attaquants y dissimulent donc habilement leurs liens malveillants.

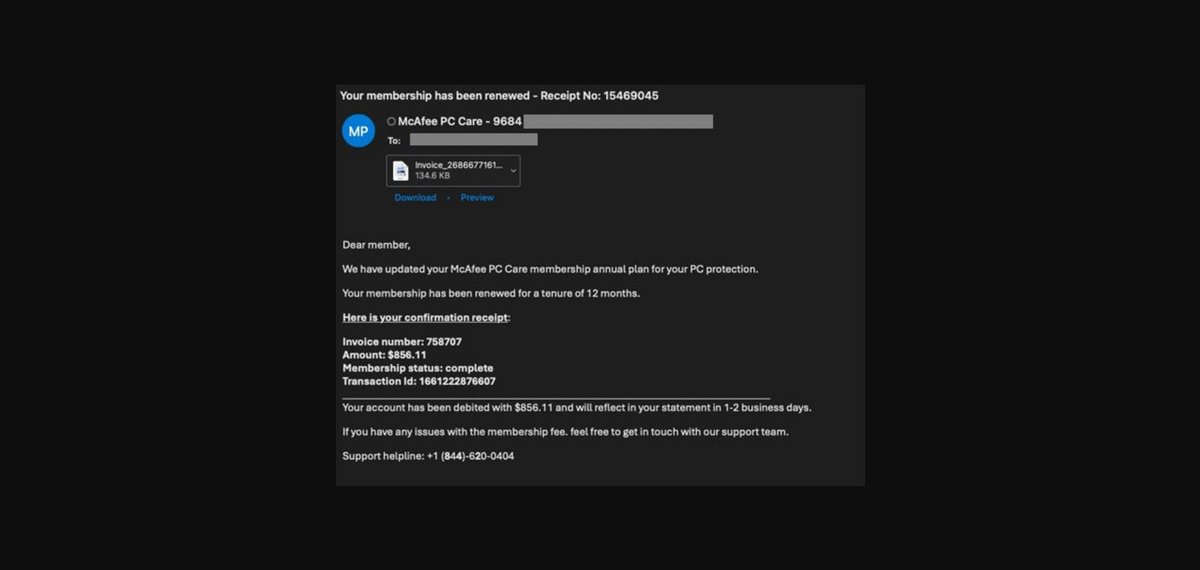

Pour parfaire leur stratagème, ils combinent plusieurs techniques, comme l'encodage d'URL avec de multiples caractères et l'utilisation de redirections apparemment légitimes. Les e-mails Outlook malveillants se font alors passer pour des documents du quotidien, comme des factures, des billets, des reçus de paiement ou des notifications de renouvellement de compte.

La charge finale conduit vers une page de phishing Microsoft 365 particulièrement élaborée, qui intègre même un CAPTCHA pour renforcer son apparence légitime. Ce qui met en évidence les limites des formations traditionnelles à l'analyse des URL.

L'ampleur de cette campagne est en tout cas considérable, avec 75% des attaques ciblant les États-Unis, 17% la région EMEA, et 5% le Canada. Et cette menace ne discrimine aucun secteur d'activité, puisque les hackers cherchent à maximiser le nombre de victimes potentielles. La sophistication des techniques employées rend en plus la détection particulièrement difficile pour les utilisateurs, même ceux ayant suivi des formations de sensibilisation.

Les solutions traditionnelles de cybersécurité deviennent insuffisantes

Pour se protéger, la mise à jour régulière des logiciels, notamment les navigateurs et clients de messagerie, est cruciale. Les utilisateurs et entreprises doivent renforcer leurs règles de redirection web et maintenir une politique stricte concernant les destinations autorisées. Nous avons ici une première ligne de défense essentielle.

Le pire, c'est que les protocoles traditionnels d'authentification des e-mails comme SPF, DKIM et DMARC ne suffisent plus à contrer ces attaques évoluées. Les entreprises doivent donc s'orienter vers des systèmes de prévention automatisés et s'appuyer sur l'intelligence artificielle et l'apprentissage automatique pour identifier les modèles malveillants émergents, avant qu'ils ne causent des dommages et que ces usurpations d'identité n'atteignent les boîtes de réception.

Comme nous le fait comprendre Check Point, cette campagne montre une évolution des attaques de phishing. Les RSSI savent désormais que la cybersécurité centrée sur l'utilisateur a atteint ses limites face à ces nouvelles menaces. L'avenir de la protection réside peut-être bien dans l'automatisation et l'intelligence artificielle.